Cette publication est protégée par un mot de passe. Pour la voir, veuillez saisir votre mot de passe ci-dessous : Mot de passe :

Auteur/autrice : shoxx

Pentester, passionné par les technologies et la sécurité informatique. Cet espace est un peu ma petite parcelle de cet internet, j'y parle principalement sécurité / hacking.

Comme chaque année, j'ai écrit un petit challenge pour la Sthack. C'est l'occasion ici de parler de sa création et de vous partager le...

Avant de commencer à parler d'exploitation de vulnérabilités en environnement Active Directory il est important de savoir de quoi il s'agit. Historique L’environnement "AD"...

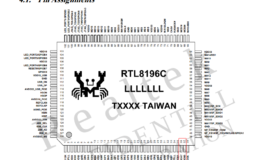

Depuis quelques temps le sujet de l'IOT m’intéresse fortement. Et j'ai sous la main un équipement qui ne demande qu'à être démonté, c'est donc...

Some times ago during a penetration test I had the opportunity to deal with application, kindly called "Pacs". Vulnerability During the test I was...

Les format strings sont une autre forme de vulnérabilité pouvant permettre de rediriger le flow d’exécution d'un programme, voyons ensemble comment les exploiter. (suite…)

L'ingénierie inversée de binaires peut être une opération délicate. Il arrive assez souvent en challenges ou CTF que les fonctions de vérifications soient volontairement...

Suite de la résolution des challenges DVID avec cette fois ci le premier challenge de la catégorie Firmware. (suite…)

Dvid est un projet créé par @Vulcainreo afin de faciliter l’apprentissage des attaques sur des devices IOT. Concrètement c'est un package vendu pour ~30€...

Continuons notre série sur les exploitations de binaires avec une technique permettant de passer outre une protection : NX Etude de la protection NX,...